Catégorie : Cybersécurité

-

Outils de gestion des vulnérabilités : comment choisir les meilleurs pour votre entreprise

EN BREF Évaluation des besoins spécifiques de votre entreprise Examen des fonctionnalités essentielles à considérer Analyse des capacités d’intégration avec les systèmes existants Importance de l’évolutivité pour l’avenir Considération des solutions open source disponibles Ranking basé sur les avis des utilisateurs et études de marché Critères pour évaluer la performance des outils proposés Recommandations pour…

-

Réponse aux cyberincidents : stratégies efficaces pour protéger votre entreprise

EN BREF Plan de réponse aux incidents : Élaborer un cadre pour anticiper et gérer les cybermenaces. Stratégies efficaces : Identifier les bonnes pratiques pour réagir rapidement aux incidents. Cybersécurité : Mettre en place des solutions adaptées pour protéger les données sensibles. Résilience organisationnelle : Renforcer la capacité à faire face et à se remettre…

-

Gestion des incidents : stratégies efficaces pour une réponse rapide

EN BREF Anticipation des incidents pour diminuer les temps d’arrêt. Mise en œuvre d’une stratégie de détection précoce. Techniques de réponse rapide aux tickets critiques. Importance de la communication durant une crise. Utilisation d’outils adaptés pour une réaction efficace. Suivi et analyse des incidents pour améliorer les processus. Formation des équipes pour une résilience accrue…

-

Lanceurs de cybermenaces : comprendre leur rôle et impact sur la sécurité numérique

EN BREF Rôle des lanceurs de cybermenaces dans le paysage numérique Analyse des motifs qui les poussent à agir Impacts sur la société et les organisations Évolution des stratégies de protection Nouveaux défis en matière de sécu rité numérique Importance de la vigilance face aux menaces émergentes Dans le paysage complexe de la cybersécurité, les…

-

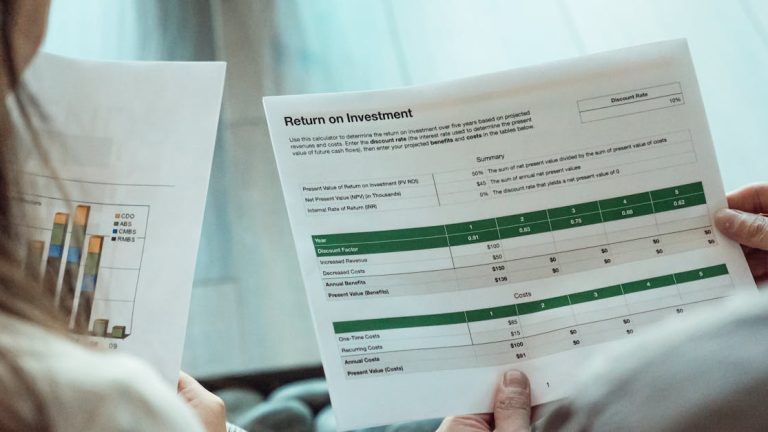

Cyberassurance : pourquoi sécuriser votre entreprise contre les cybermenaces est essentiel

EN BREF Cyberassurance : Protégez votre entreprise contre les risques numériques. Importance de la cyberassurance dans un environnement numérique en évolution. Définition : Qu’est-ce que la cyberassurance et ses avantages ? Couverture financière en cas de violation de données. Ressources de réponse aux incidents incluses dans la cyberassurance. Un investissement stratégique pour la pérennité des…

-

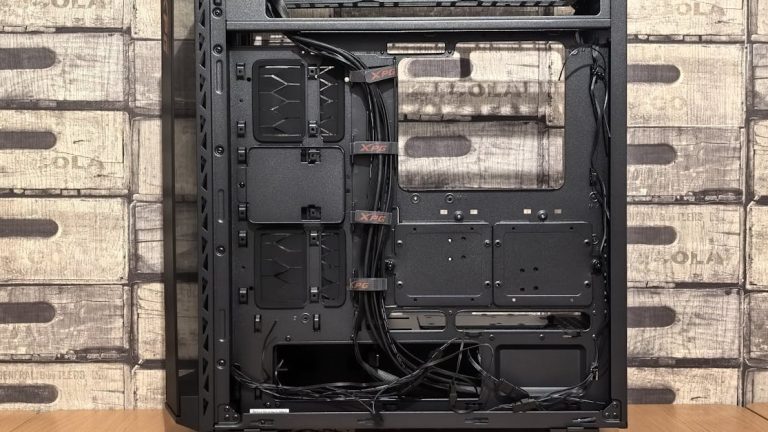

Arsenal de cybersécurité : renforcer la défense de vos systèmes

EN BREF Importance de renforcer la sécurité des systèmes Quatre piliers pour une défense efficace : prévention, détection, réponse, récupération Utilisation de technologies avancées comme l’intelligence artificielle Meilleures pratiques pour sécuriser les équipements informatiques Rôle crucial de la sensibilisation à la cybersécurité Adoption de stratégies contre les cybermenaces émergentes Évaluation continue de la résilience de…

-

Stratégie de cybersécurité : les meilleures pratiques pour protéger votre entreprise

EN BREF Former les employés à la cybersécurité Mettre en place des politiques de sécurité claires Évaluer régulièrement les risques potentiels Utiliser des outils de sauvegarde et de récupération Adopter des technologies de chiffrement Implémenter des pare-feu et des protections réseau Surveiller les activités des utilisateurs Effectuer des simulations de cyberattaques Dans un monde de…

-

Centre d’opérations de sécurité : tout ce que vous devez savoir sur son fonctionnement et ses avantages

EN BREF Définition : Qu’est-ce qu’un SOC et son rôle dans la cybersécurité. Fonctionnement : Comment les SOC détectent, classifient et répondent aux menaces. Avantages : Importance de la mise en place d’un SOC pour la sécurité des données et des infrastructures. Menaces courantes : Types de cyberattaques surveillées par les SOC. Intégration : Comment…

-

Gestion des appareils mobiles : meilleures pratiques pour sécuriser votre flotte

EN BREF Système de gestion des appareils mobiles (MDM) essentiel pour surveiller et sécuriser votre flotte. Automatisation de la configuration sécurisée pour réduire la charge de l’équipe informatique. Contrôle des autorisations d’applications pour éviter les risques de sécurité. Précautions contre les réseaux Wi-Fi publics pour protéger les données. Mise en place de politiques de sécurité…

-

Transfert de fichiers : les meilleures méthodes pour échanger vos données en toute sécurité

EN BREF Outils de transfert de fichiers sécurisés : une sélection des meilleurs services. Solutions pour envoyer des fichiers volumineux rapidement. Comparatif des logiciels de transfert les plus performants. Meilleures pratiques pour sauvegarder et sécuriser vos données. Importance du chiffrement pour protéger vos informations sensibles. Astuces pour un transfert de données efficace et sécurisé. Éviter…

-

Chiffrement : comprendre son importance pour la sécurité des données

EN BREF Le chiffrement des données est crucial pour la cybersécurité. Transforme les données sensibles en un code secret. Protège contre le vol, la modification et le piratage. Utilise des algorithmes modernes pour assurer la sécurité. Garantit la confidentialité et l’intégrité des informations. Essentiel pour les entreprises et les particuliers. Est un outil efficace contre…

-

Sécurité des terminaux : comment protéger efficacement vos appareils contre les cybermenaces

EN BREF Bonnes pratiques pour la sécurité des terminaux Utilisation d’outils comme EPP et EDR pour renforcer la sécurité Identification des types de sécurité des terminaux pour 2025 Importance de la protection des terminaux mobiles contre les cybermenaces Rôle essentiel de l’authentification multifactorielle Mesures à prendre pour éviter les attaques sur l’ensemble du réseau Comprendre…

-

Cyber hygiène : les bonnes pratiques pour sécuriser vos données en ligne

EN BREF Protégez vos accès avec des mots de passe solides Adoptez des habitudes quotidiennes de cyber-hygiène Utilisez des outils recommandés pour la sécurité Renforcez votre protection numérique régulièrement Mettez à jour vos logiciels de façon régulière Vérifiez les sources avant de partager des informations Effectuez des sauvegardes de vos données Sensibilisez-vous aux risques en…

-

Identité numérique : comprendre les enjeux et les défis du monde digital

EN BREF Identité numérique : définition et implications dans le monde digital Enjeux de la gestion des données personnelles et protection de la vie privée Impact de l’identité numérique sur les interactions en ligne Tendances à surveiller pour 2025 et au-delà Principales approches pour une gestion efficace des identités numériques Rôle des technologies émergentes dans…

-

Protection de la vie privée : pourquoi est-elle essentielle à l’ère numérique ?

EN BREF Protection de la vie privée : enjeu majeur de l’ère numérique. Transformation des droits des utilisateurs face aux innovations technologiques. Importance de s’adapter à un cadre juridique évolutif. Surveillance généralisée et collecte massive de données personnelles. Risque de violation des données personnelles. Rôle des citoyens dans la sensibilisation à la protection des données.…

-

Gestion des accès : stratégies efficaces pour sécuriser vos ressources

EN BREF Sécurisation des ressources numériques par une gestion efficace des accès Centralisation de la gestion des identités pour une cohérence accrue Mise en œuvre de protocoles solides comme le MFA (authentification multi-facteurs) Application de la gestion des autorisations via RBAC (contrôle d’accès basé sur les rôles) Importance de la surveillance et du filtrage pour…

-

API sécurisée : comment renforcer la protection de vos données

EN BREF Authentification robuste : Utilisez des protocoles comme OAuth 2.0 ou JWT. Chiffrement des données : Protégez les informations sensibles pendant la transmission. Limitation du débit : Empêchez les attaques par déni de service. Validation des entrées : Évitez les injections SQL et XML. Règles de contrôle d’accès (RBAC) : Assurez-vous que seuls les…

-

GDPR : comprendre les enjeux de la protection des données personnelles

EN BREF RGPD: Cadre juridique pour la protection des données en Europe Confidentialité: Droit fondamental en jeu Obligations des entreprises: Minimisation des données, consentement éclairé Sanctions: Amendes élevées en cas de non-conformité Droits des utilisateurs: Accès, rectification et effacement des données Cyberattaques: Importance accrue de la sécurité des données Meilleures pratiques: Sécurisation des informations et…

-

Évaluation des risques : comment identifier et minimiser les dangers dans votre entreprise

EN BREF Identification des risques potentiels au sein de l’entreprise. Utilisation de méthodes d’analyse pour évaluer les dangers. Application de mesures de prévention adaptées à chaque situation. Optimisation de la stratégie de gestion des risques existants. Formation des employés à la culture de la sécurité. Établissement d’un plan d’action pour la gestion des crises. Suivi…

-

Sécurité des applications web : les meilleures pratiques pour protéger vos données

EN BREF Authentification renforcée pour sécuriser l’accès. Réalisation de tests réguliers pour identifier les vulnérabilités. Adoption de stratégies DevSecOps pour intégrer la sécurité dès le développement. Chiffrement des données sensibles pour assurer leur protection. Mise en place d’un pare-feu pour filtrer les menaces. Utilisation de l’authentification multifactorielle pour renforcer la sécurité. Formation à la sensibilisation…

-

Tests de pénétration : pourquoi ils sont essentiels pour la sécurité de votre entreprise

EN BREF Tests de pénétration pour découvrir les vulnérabilités avant exploitation par des attaquants. Validation de l’efficacité des contrôles de sécurité à travers des simulations. Garantie essentielle pour le respect des normes de sécurité et la conformité. Proactivité : corriger les failles dès le développement pour renforcer la sécurité. Outils et techniques fondamentaux pour une…

-

Prévention des pertes : stratégies efficaces pour sécuriser vos biens

EN BREF Analyse des risques : Identifier les menaces potentielles. Stratégies de sécurité physique : Mettre en place des mesures de protection pour vos locaux. Technologies de surveillance : Utiliser des dispositifs pour monitorer vos biens. Formations sur la sécurité : Éduquer le personnel sur les meilleures pratiques. Assurances adaptées : Protéger vos actifs avec…

-

Analyse des menaces : comprendre les risques pour renforcer votre sécurité

EN BREF Analyse des menaces : identifier les risques potentiels Objectifs organisationnels : aligner la sécurité sur les besoins stratégiques Évaluation des risques : probabilité et impact sur votre entreprise Gestion proactive : anticiper pour éviter les crises Stratégies d’atténuation : réduire l’exposition aux menaces Sécurisation des actifs : protéger les informations sensibles Confiance des…

-

Sensibilisation à la cybersécurité : stratégies essentielles pour protéger votre entreprise

EN BREF Importance de la sensibilisation à la cybersécurité pour les entreprises Mise en place d’un plan de sensibilisation adapté aux besoins des employés Formation continue sur les risques numériques Utilisation de dispositifs publics gratuits pour renforcer la sécurité Culture de la sécurité à instaurer au sein de l’entreprise Mise en œuvre de stratégies pratiques…

-

Alerte de sécurité : comment protéger vos données en ligne

EN BREF Techniques efficaces pour sécuriser vos données personnelles en ligne. Prendre conscience des risques associés à la cybersécurité. Utiliser des mots de passe forts et uniques. Méfiez-vous des emails suspects et des sites web douteux. Mettre à jour régulièrement vos logiciels. Appliquer la vigilance face aux menaces numériques. Utiliser des outils de chiffrement pour…

-

Breach de sécurité : comprendre les enjeux et les mesures préventives à adopter

EN BREF Data Breach : Un phénomène en forte augmentation. Défaillances dans les mesures de cybersécurité comme principale cause. Conséquences profondes et diversifiées pour les organisations. Enjeux de la cybercriminalité à comprendre pour mieux se protéger. Adoption de mesures préventives cruciales pour réduire les risques. Stratégies de défense pour assurer la sécurité en ligne. Culture…

-

Blue teaming : stratégies essentielles pour renforcer la cybersécurité

EN BREF Blue Teaming : Défendre les systèmes d’information contre les menaces externes. Rôle de la Blue Team : Stratégies de sécurité et protection proactive. Outils et technologies : Équipements essentiels pour une défense efficace. Importance de la formation continue dans le domaine de la cybersécurité. Collaborations avec la Red Team pour une approche synergique.…

-

Sécurisation des systèmes : stratégies incontournables pour renforcer votre infrastructure

EN BREF Gestion des mots de passe : Utiliser des mots de passe complexes et les changer régulièrement. Sauvegardes régulières : Mettre en place des sauvegardes automatiques pour éviter la perte de données. Chiffrement des données : Protéger les données sensibles par des technologies de chiffrement. Contrôle d’accès : Limiter l’accès aux systèmes selon les…

-

Red teaming : comprendre ses enjeux et stratégies pour sécuriser votre entreprise

EN BREF Red Teaming : Comprendre la définition et l’importance dans la cybersécurité. Origines et avantages du partenariat rouge. Rôles cruciaux dans l’évaluation des vulnérabilités d’une organisation. Méthodologie : Audit des trois composantes essentielles – personnel, processus, technologies. Outils et techniques utilisés par les équipes de Red Team. Focus sur le Red Team d’IA :…

-

Simulation de cyberattaques : comprendre les enjeux de la cybersécurité

EN BREF Simulation de cyberattaques : un outil essentiel pour tester la résilience des entreprises. Identifier les vulnérabilités dans les systèmes de sécurité informatique. Exercices pour mettre en lumière des failles potentielles et améliorer les protocoles de défense. Formation des équipes face à des menaces numériques. Améliorer la cybersécurité à travers des outils et technologies…